Articolo aggiornato il 04-06-2025

Nell’era digitale, la sicurezza delle nostre comunicazioni mobili è costantemente messa alla prova. Uno degli strumenti più discussi e potenti in questo ambito è l’IMSI Catcher, noto anche come “Stingray”. Questo dispositivo, capace di intercettare il traffico delle reti cellulari, solleva importanti questioni sulla privacy e sulla sorveglianza. In questa guida completa, esploreremo in dettaglio cosa sia un IMSI Catcher, il suo funzionamento tecnico, le informazioni che può carpire, le implicazioni legali e, soprattutto, come possiamo proteggerci.

Cos’è un IMSI Catcher? Definizione e Contesto

Un IMSI Catcher è un dispositivo di sorveglianza elettronica che simula una torre cellulare (BTS, Base Transceiver Station) legittima. Il suo scopo è indurre i telefoni cellulari presenti in una determinata area a connettersi ad esso anziché alle reti ufficiali degli operatori telefonici. Una volta stabilita la connessione, l’IMSI Catcher può raccogliere una serie di informazioni sensibili dai dispositivi target e monitorare le loro comunicazioni.

L’acronimo “IMSI” sta per International Mobile Subscriber Identity, un codice univoco associato a ogni scheda SIM che identifica l’utente all’interno della rete mobile. Intercettando questo codice, il dispositivo può tracciare e identificare specifici utenti. Organizzazioni come la Electronic Frontier Foundation (EFF) [link esterno suggerito: sito ufficiale EFF] forniscono da anni documentazione dettagliata su questa tecnologia e sulle sue implicazioni per i diritti civili.

Come Funziona Tecnicamente un IMSI Catcher?

Il principio di funzionamento di un IMSI Catcher si basa sull’inganno dei telefoni cellulari circostanti. Ecco i passaggi chiave:

- Emissione di un Segnale Potente: L’IMSI Catcher trasmette un segnale che simula quello di una torre cellulare legittima, spesso presentandosi come una rete preferenziale (ad esempio, con un segnale più forte rispetto alle torri reali circostanti o sfruttando vulnerabilità nei protocolli di rete).

- Connessione dei Dispositivi: I telefoni cellulari sono programmati per connettersi automaticamente alla torre che offre il segnale migliore o che risponde a determinati parametri di rete. L’IMSI Catcher sfrutta questo meccanismo per interporsi tra il telefono dell’utente e la rete dell’operatore.

- Raccolta dell’IMSI e Altri Dati: Una volta che il telefono si connette, l’IMSI Catcher può richiedere e registrare l’IMSI del dispositivo. Oltre all’IMSI, può raccogliere anche l’IMEI (International Mobile Equipment Identity – il codice univoco del telefono).

- Intercettazione delle Comunicazioni (Man-in-the-Middle): Agendo come intermediario (attacco “Man-in-the-Middle”), il dispositivo può:

- Monitorare chiamate e SMS non crittografati.

- Intercettare il traffico dati (navigazione internet, uso di app) se non adeguatamente protetto da crittografia end-to-end.

- Effettuare il downgrade della connessione a standard meno sicuri (ad es., da 4G/5G a 2G), che hanno meccanismi di crittografia più deboli o assenti, facilitando l’intercettazione.

- Localizzare geograficamente il dispositivo con una certa precisione.

- Rilascio alla Rete Legittima: Dopo aver raccolto le informazioni o monitorato le comunicazioni, alcuni IMSI Catcher possono “rilasciare” il telefono alla rete legittima, spesso in modo che l’utente non si accorga dell’interferenza.

Quali Dati Può Intercettare un IMSI Catcher?

Un IMSI Catcher è in grado di raccogliere diverse tipologie di informazioni, tra cui:

- Identificativi Univoci: IMSI (della SIM) e IMEI (del dispositivo).

- Metadati delle Comunicazioni: Numeri chiamati e ricevuti, durata delle chiamate, orari, numeri a cui sono stati inviati/ricevuti SMS.

- Contenuto delle Comunicazioni:

- SMS non crittografati.

- Contenuto delle chiamate vocali se effettuate su reti 2G o se la crittografia della rete superiore è stata compromessa.

- Traffico Dati: Dati di navigazione internet o di app non protetti da crittografia HTTPS o VPN. Anche con HTTPS, alcuni metadati potrebbero essere visibili.

- Localizzazione: La posizione del dispositivo, spesso triangolata o determinata dalla sua connessione al falso BTS.

- Negazione del Servizio (DoS): In alcuni casi, può bloccare selettivamente le comunicazioni di un dispositivo.

Implicazioni per la Privacy e Aspetti Legali

L’uso degli IMSI Catcher ha profonde implicazioni per la privacy individuale. La capacità di questi dispositivi di raccogliere dati indiscriminatamente da tutti i telefoni in una certa area significa che anche persone non target possono essere facilmente monitorate.

Aspetti Legali: L’utilizzo degli IMSI Catcher è strettamente regolamentato nella maggior parte dei paesi democratici.

- Forze dell’Ordine: In genere, il loro uso è consentito solo alle agenzie governative di sicurezza e alle forze dell’ordine, previa autorizzazione giudiziaria (mandato) e per scopi specifici legati a indagini criminali o sicurezza nazionale.

- Uso Illegale: L’utilizzo di IMSI Catcher da parte di privati, aziende o entità non autorizzate è illegale e costituisce una grave violazione della privacy e delle leggi sulle comunicazioni.

La mancanza di trasparenza sull’uso di questi strumenti da parte delle autorità è spesso fonte di dibattito pubblico e preoccupazione per le organizzazioni a difesa dei diritti civili.

Gli IMSI Catcher Possono Eludere la Crittografia?

La questione della crittografia è cruciale:

- Crittografia della Rete (es. A5/1 in GSM): Gli IMSI Catcher possono forzare i telefoni a connettersi a reti 2G (GSM), dove la crittografia è notoriamente debole e può essere decifrata in tempo reale o con relativa facilità.

- Crittografia End-to-End (E2EE): Applicazioni di messaggistica e chiamata che utilizzano la crittografia end-to-end (come Signal, WhatsApp, Telegram con chat segrete) proteggono il contenuto dei messaggi e delle chiamate. Anche se un IMSI Catcher intercettasse questi dati, vedrebbe solo stringhe crittografate inintelligibili. Tuttavia, i metadati (chi sta comunicando con chi, quando, per quanto tempo, e talvolta la posizione) potrebbero comunque essere raccolti.

È importante notare che un IMSI Catcher, di per sé, non “rompe” la crittografia E2EE forte, ma può raccogliere i dati prima che vengano crittografati o dopo che sono stati decrittati dal dispositivo, oppure tentare di ingannare l’utente per fargli installare malware (anche se questo va oltre la funzione base di un IMSI catcher).

Come Riconoscere la Possibile Presenza di un IMSI Catcher?

Rilevare un IMSI Catcher è complesso per un utente medio, ma alcuni segnali anomali potrebbero destare sospetti:

- Downgrade Improvviso della Rete: Il telefono passa inspiegabilmente da 4G/5G a 2G/EDGE, specialmente in aree dove la copertura 4G/5G è solitamente buona.

- Perdita Improvvisa del Servizio Dati: Mentre le chiamate e gli SMS (specialmente su 2G) funzionano, la connessione dati LTE/UMTS si interrompe.

- Anomalie della Batteria: Un consumo anomalo e rapido della batteria potrebbe (in rari casi) essere un sintomo, dovuto ai continui tentativi del telefono di negoziare la connessione con una falsa torre.

- Comportamento Strano del Telefono: Difficoltà a iniziare o ricevere chiamate nonostante un segnale apparentemente forte, o interruzioni insolite.

- Mancanza di ID Chiamante per Alcune Chiamate: Alcuni IMSI catcher potrebbero non trasmettere correttamente l’ID del chiamante.

Applicazioni di Rilevamento: Esistono applicazioni (soprattutto per Android, data la maggiore apertura del sistema operativo) che tentano di rilevare la presenza di IMSI Catcher analizzando i parametri della rete cellulare e cercando anomalie (es. torri non registrate, mancanza di alcuni parametri di rete, ecc.). Esempi includono SnoopSnitch, AIMSICD, Darshak. L’efficacia di queste app può variare e richiedono spesso permessi di root o conoscenze tecniche. [Approfondimento suggerito: menzionare che l'affidabilità di queste app non è assoluta e dipende da molti fattori]

Come Proteggersi dagli IMSI Catcher: Consigli Pratici

Sebbene una protezione totale sia difficile, è possibile adottare diverse misure per ridurre il rischio e l’impatto:

- Utilizzare App con Crittografia End-to-End: Per comunicazioni sensibili, affidarsi sempre ad app come Signal, WhatsApp, Threema, o Telegram (chat segrete) che proteggono il contenuto dei messaggi e delle chiamate.

- Utilizzare una VPN Affidabile: Una VPN (Virtual Private Network) sul proprio smartphone cripta tutto il traffico dati in uscita dal dispositivo, rendendo molto più difficile l’intercettazione del contenuto della navigazione web o dell’uso di app non E2EE.

[Link interno suggerito: se esiste un articolo sulle VPN nel sito] - Disabilitare il 2G (se possibile): Alcuni smartphone permettono di selezionare le modalità di rete preferite (es. “Solo 4G/5G”). Disabilitare il 2G può prevenire i tentativi di downgrade forzato. Tuttavia, questa opzione non è disponibile su tutti i dispositivi e potrebbe limitare la connettività in aree con scarsa copertura 3G/4G/5G.

- Mantenere il Software Aggiornato: Aggiornare regolarmente il sistema operativo del telefono e le applicazioni per beneficiare delle ultime patch di sicurezza.

- Attenzione alle Reti Wi-Fi Pubbliche: Sebbene non direttamente correlate agli IMSI Catcher (che operano su reti cellulari), la stessa cautela va usata con le reti Wi-Fi sconosciute, che possono essere usate per attacchi “Man-in-the-Middle”.

- Limitare i Permessi delle App: Concedere alle app solo i permessi strettamente necessari al loro funzionamento.

- Modalità Aereo in Situazioni Sensibili: Se si sospetta fortemente di essere in un’area ad alto rischio e si vuole evitare qualsiasi tracciamento, la modalità aereo è l’unica che disattiva completamente tutte le radio del telefono.

- Monitoraggio del Comportamento della Rete: Prestare attenzione a segnali anomali come quelli descritti nella sezione precedente. App di diagnostica di rete possono aiutare utenti esperti.

Domande Frequenti (FAQ) sugli IMSI Catcher

- D: Gli IMSI Catcher sono legali?

- R: L’uso è legale solo per le forze dell’ordine con un mandato specifico. L’uso da parte di privati o entità non autorizzate è illegale.

- D: Un IMSI Catcher può leggere i miei messaggi WhatsApp?

- R: No, se WhatsApp utilizza correttamente la crittografia end-to-end, l’IMSI Catcher non può leggere il contenuto dei messaggi. Può, tuttavia, raccogliere metadati (chi comunica con chi e quando) e il traffico dati se non ulteriormente protetto (es. da una VPN per altri tipi di traffico).

- D: Gli IMSI Catcher funzionano solo sui telefoni smartphone?

- R: No, possono influenzare qualsiasi dispositivo che si connette a una rete cellulare, inclusi i telefoni tradizionali (feature phone).

- D: Il mio operatore telefonico può proteggermi dagli IMSI Catcher?

- R: Gli operatori lavorano per migliorare la sicurezza delle loro reti, ma la natura stessa degli IMSI Catcher (che simulano torri legittime) rende difficile una protezione completa a livello di rete. Alcune nuove tecnologie di rete (es. nel 5G) includono meccanismi per rendere più difficile l’operato degli IMSI Catcher, come la crittografia dell’IMSI (SUCI).

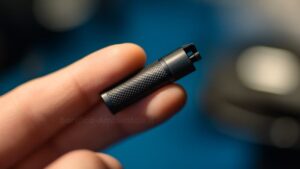

- D: Cosa differenzia un IMSI Catcher da una microspia GSM?

- R: Un IMSI Catcher è un dispositivo attivo che simula una torre cellulare per intercettare più dispositivi in un’area. Una microspia GSM è tipicamente un dispositivo più piccolo, spesso occultato, che può essere utilizzato per ascoltare l’audio ambientale e trasmetterlo tramite la rete GSM, o per intercettare le comunicazioni di un singolo dispositivo compromesso.

Conclusione: Consapevolezza e Difesa Attiva

Gli IMSI Catcher rappresentano una tecnologia di sorveglianza potente con significative implicazioni per la nostra privacy. Sebbene l’uso legittimo sia riservato a contesti investigativi specifici, il rischio di abusi o utilizzi illegali esiste. Comprendere come funzionano questi dispositivi e quali informazioni possono raccogliere è il primo passo per una maggiore consapevolezza. Adottare pratiche di sicurezza digitale, come l’uso di crittografia end-to-end e VPN, e prestare attenzione alle anomalie del proprio dispositivo, può contribuire a mitigare i rischi.

Se sospetti di essere vittima di sorveglianza illecita o desideri una consulenza professionale sulla sicurezza delle tue comunicazioni e la bonifica da dispositivi di intercettazione, non esitare a contattare i nostri esperti per un’analisi confidenziale.