TSCM. L’evoluzione delle tecnologie di sorveglianza ha reso sempre più urgente adottare misure avanzate per proteggere la privacy e le informazioni sensibili, sia a livello personale che aziendale. Il TSCM (Technical Surveillance Countermeasures) rappresenta un insieme di tecniche strumenti specializzati volti a rilevare e neutralizzare tentativi di sorveglianza non autorizzata. In questo articolo esploreremo il significato del TSCM, le principali tecniche utilizzate e gli strumenti professionali impiegati da esperti di contro-sorveglianza.

Cos’è il TSCM?

Il TSCM, acronimo di Technical Surveillance Countermeasures, è una disciplina che si concentra sull’identificazione e la neutralizzazione di dispositivi di sorveglianza come microspie, telecamere spia nascoste, microregistratori e dispositivi spia. Queste contromisure tecniche hanno l’obiettivo di proteggere informazioni sensibili e garantire la sicurezza delle comunicazioni in ambito privato, aziendale e governativo.

Il TSCM (Technical Surveillance Countermeasures) è un insieme di pratiche, tecniche e tecnologie avanzate utilizzate per rilevare, identificare e neutralizzare dispositivi di sorveglianza nascosti che minacciano la privacy e la sicurezza delle comunicazioni. Il termine fa riferimento a tutte le contromisure adottate per contrastare la sorveglianza illegale o non autorizzata, includendo una vasta gamma di strumenti e metodologie per proteggere le persone, le informazioni sensibili e la proprietà intellettuale da potenziali attacchi di spionaggio.

Storia e origine del TSCM

Il TSCM nasce storicamente come una necessità durante la Guerra Fredda, quando le operazioni di intelligence internazionale erano focalizzate sull’intercettazione di informazioni strategiche. I governi e le agenzie di intelligence svilupparono tecniche per proteggere le comunicazioni sensibili da microspie e dispositivi di ascolto nascosti. Con il tempo, queste tecniche sono diventate sempre più sofisticate, adattandosi all’evoluzione tecnologica e diffondendosi anche nel settore privato e aziendale.

Ambiti di applicazione del TSCM

Il TSCM è utilizzato in numerosi ambiti, dalla protezione di informazioni confidenziali di aziende e governi, alla tutela della privacy di individui e celebrità. Le applicazioni più comuni includono:

- Protezione delle aziende: Le aziende utilizzano le contromisure TSCM per difendersi da spionaggio industriale, un problema crescente in un mondo sempre più competitivo. L’uso di dispositivi nascosti per rubare proprietà intellettuale o segreti commerciali è una minaccia reale che può compromettere l’intero business.

- Tutela della privacy personale: I privati cittadini possono essere vittime di spionaggio, soprattutto quando si tratta di individui con elevata visibilità mediatica o di persone con situazioni personali delicate. L’uso di telecamere nascoste o microspie in abitazioni, auto o uffici rappresenta un’invasione della privacy che può avere gravi conseguenze.

- Protezione governativa e militare: Le informazioni militari e governative di alto livello sono costantemente a rischio di intercettazioni. Per questo motivo, i governi implementano regolarmente operazioni di TSCM per proteggere le proprie strutture e i centri nevralgici delle comunicazioni da tentativi di spionaggio.

- Sicurezza delle comunicazioni: Le linee telefoniche e le comunicazioni elettroniche sono vulnerabili agli attacchi da parte di hacker e spie che mirano a intercettare conversazioni o dati. Le operazioni di bonifica su reti telefoniche e sistemi informatici sono fondamentali per prevenire intercettazioni.

Tipologie di dispositivi di sorveglianza

Il TSCM si occupa di rilevare vari tipi di dispositivi spia, ognuno con caratteristiche tecniche specifiche. Tra i più comuni troviamo:

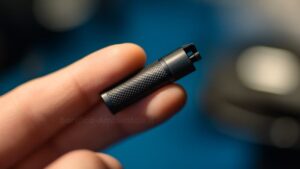

- Microspie audio: Piccoli dispositivi in grado di captare e trasmettere conversazioni a distanza tramite segnali radio o memorie interne. Possono essere installate in oggetti di uso quotidiano come prese elettriche, orologi o anche oggetti personali.

- Telecamere nascoste: Spesso inserite in oggetti comuni, come rilevatori di fumo, orologi da parete o penne, le telecamere spia possono registrare video senza essere rilevate, e alcune possono persino trasmettere in tempo reale.

- Dispositivi GSM e cellulari modificati: Alcuni dispositivi utilizzano la rete GSM per trasmettere audio e video in remoto. I cellulari modificati, noti come spy phone, possono essere programmati per registrare ogni chiamata, messaggio o conversazione nelle vicinanze.

- Keylogger e software spia: Questi sono software malevoli installati su computer o dispositivi mobili con lo scopo di registrare le attività digitali dell’utente, inclusi messaggi, password e altre informazioni sensibili.

Funzionamento delle operazioni di TSCM

Le operazioni di TSCM si svolgono in diverse fasi e coinvolgono una serie di tecniche e strumenti per l’individuazione delle minacce. Ecco una panoramica delle fasi principali:

- Valutazione preliminare: Prima di iniziare l’operazione, viene effettuata una valutazione dell’ambiente da controllare. Questo può includere un’analisi delle vulnerabilità presenti in un edificio, in un’area aziendale o in un veicolo. Le informazioni raccolte sono utilizzate per pianificare le operazioni di rilevamento.

- Ispezione fisica e rilevamento elettronico: Durante questa fase, gli esperti TSCM utilizzano apparecchiature sofisticate come rilevatori RF (per individuare trasmissioni radio), termocamere (per rilevare dispositivi che emettono calore) e rilevatori di giunzioni non lineari (per individuare componenti elettronici nascosti). Viene esaminato ogni angolo dell’area oggetto dell’indagine, inclusi i sistemi di ventilazione, i soffitti e le pareti.

- Monitoraggio delle comunicazioni: In caso di sospetta intercettazione di linee telefoniche o di comunicazioni digitali, vengono utilizzati analizzatori di linee e rilevatori di anomalie per identificare potenziali punti deboli. Questi strumenti sono in grado di rilevare segnali non autorizzati o dispositivi nascosti collegati a reti di comunicazione.

- Rimozione e bonifica: Una volta identificati i dispositivi di sorveglianza, viene effettuata la rimozione sicura e la bonifica dell’ambiente. Questo può includere l’eliminazione fisica dei dispositivi o la neutralizzazione delle minacce digitali attraverso l’uso di software specializzati.

- Report finale e raccomandazioni: Al termine dell’operazione, gli esperti forniscono un report dettagliato sulle minacce rilevate e sulle azioni intraprese per risolverle. Inoltre, vengono suggerite misure preventive per rafforzare la sicurezza, come l’installazione di sistemi di allarme avanzati, l’uso di crittografia per le comunicazioni o l’adozione di protocolli di sicurezza più rigorosi.

L’importanza del TSCM nel mondo moderno

In un mondo in cui la tecnologia è sempre più pervasiva, le minacce alla privacy e alla sicurezza delle informazioni sono in costante crescita. Le operazioni di TSCM rappresentano una difesa cruciale contro lo spionaggio e le intercettazioni non autorizzate, proteggendo dati sensibili e garantendo la sicurezza in ambienti personali e aziendali. Le tecnologie di sorveglianza diventano sempre più sofisticate e accessibili, rendendo necessario l’uso di contromisure altrettanto avanzate per mantenere la riservatezza delle informazioni.

Il TSCM non è solo una soluzione reattiva a una minaccia, ma anche una misura preventiva essenziale per garantire che le informazioni sensibili siano sempre protette e che le persone possano lavorare o vivere in ambienti sicuri e privi di sorveglianza non autorizzata.

Le tecniche del TSCM

Il TSCM (Technical Surveillance Countermeasures) si fonda su un insieme di tecniche e procedure sofisticate progettate per rilevare, analizzare e neutralizzare eventuali minacce di sorveglianza in diversi contesti. Queste tecniche sono cruciali per proteggere la privacy personale, aziendale e governativa, contrastando l’uso non autorizzato di dispositivi di spionaggio come microspie, telecamere nascoste e software spia. In questo approfondimento, esploreremo più in dettaglio le principali tecniche del TSCM, suddivise tra bonifiche ambientali, bonifiche telefoniche e informatiche, e altre metodologie specifiche.

1. Bonifiche ambientali da microspie

Le bonifiche ambientali sono operazioni mirate alla rilevazione e alla rimozione di dispositivi di spionaggio nascosti all’interno di edifici, uffici, veicoli o spazi privati. Questi dispositivi possono includere microspie audio, telecamere spia, microfoni nascosti o altre apparecchiature di intercettazione che trasmettono dati a terzi in modo non autorizzato.

Tecniche principali utilizzate nelle bonifiche ambientali:

1.1 Rilevamento di segnali RF (radiofrequenza)

I dispositivi di spionaggio attivi trasmettono dati attraverso onde radio, che possono essere individuate utilizzando rilevatori RF. Questi strumenti monitorano l’ambiente alla ricerca di segnali di trasmissione sospetti, permettendo di identificare eventuali dispositivi che inviano informazioni tramite frequenze radio, come microspie wireless e telecamere spia.

1.2 Ispezione visiva e utilizzo di rilevatori di telecamere nascoste

Oltre al rilevamento di segnali radio, una tecnica comune è l’ispezione visiva degli spazi, supportata da rilevatori di telecamere nascoste. Questi strumenti sfruttano tecnologie a infrarossi per individuare il riflesso delle lenti di telecamere nascoste, che altrimenti sarebbero difficili da rilevare a occhio nudo. Questa tecnica è fondamentale per scoprire telecamere spia occultate in oggetti come rilevatori di fumo, orologi o altri elementi comuni.

1.3 Analisi con rilevatori di giunzioni non lineari (NLJD)

Un’altra tecnica avanzata per rilevare dispositivi elettronici nascosti è l’uso di rilevatori di giunzioni non lineari (NLJD). Questo strumento permette di rilevare circuiti elettronici, anche quando il dispositivo di sorveglianza è spento. I rilevatori di giunzioni non lineari sono utili per identificare microspie disattivate o non operative, fornendo una protezione completa.

1.4 Analizzatori di spettro

Gli analizzatori di spettro sono strumenti essenziali per monitorare tutte le frequenze radio presenti in un’area. Essi consentono di visualizzare graficamente l’attività delle frequenze e identificare segnali sospetti o non autorizzati che potrebbero indicare la presenza di dispositivi spia. Questa tecnica è particolarmente utile in contesti aziendali o governativi dove è necessaria un’elevata protezione delle comunicazioni.

1.5 Utilizzo di termocamere

Le termocamere vengono utilizzate per rilevare dispositivi elettronici nascosti che emettono calore. Questi strumenti sono particolarmente efficaci in ambienti complessi, come soffitti, pareti o spazi nascosti, dove l’accesso visivo è limitato. Qualsiasi dispositivo elettronico, incluso uno spento di recente, produce calore, che le termocamere possono rilevare.

2. Bonifiche telefoniche e informatiche

Le bonifiche telefoniche e informatiche sono mirate alla protezione delle comunicazioni effettuate tramite telefoni fissi, cellulari, smartphone e computer. Questo tipo di sorveglianza rappresenta una delle minacce più comuni, poiché può essere facilmente implementata con software spia, dispositivi di intercettazione su linee telefoniche o malware nei dispositivi mobili.

Tecniche principali utilizzate nelle bonifiche telefoniche e informatiche:

2.1 Analisi delle linee telefoniche

Nel caso di telefoni fissi, una delle tecniche più efficaci è l’analisi delle linee telefoniche per verificare la presenza di microspie o dispositivi di intercettazione. Gli esperti utilizzano rilevatori di microspie analogiche e digitali per controllare le linee telefoniche, cercando eventuali anomalie nei segnali o dispositivi non autorizzati collegati.

2.2 Ricerca di software spia su smartphone e computer

Negli ultimi anni, l’uso di spyware e malware su dispositivi mobili e computer è diventato una delle minacce più diffuse. Le bonifiche informatiche prevedono una scansione approfondita dei dispositivi per identificare software spia che possa intercettare comunicazioni, rubare dati o monitorare attività. Tecnici specializzati utilizzano software avanzati per analizzare i processi attivi e i dati in transito su smartphone e PC, alla ricerca di applicazioni sospette o connessioni non autorizzate.

2.3 Verifica della sicurezza della rete Wi-Fi

La sicurezza delle reti wireless rappresenta un punto critico per la protezione delle comunicazioni. Durante una bonifica informatica, è essenziale analizzare la rete Wi-Fi per verificare che non vi siano intrusioni o dispositivi spia connessi alla rete. Questo include l’analisi dei router, dei punti di accesso e del traffico dati per individuare eventuali attività non autorizzate.

3. Altre tecniche avanzate di TSCM

3.1 Impiego di aste telescopiche per ispezioni

Quando si tratta di esaminare luoghi difficili da raggiungere, come soffitti o condotti di ventilazione, le aste telescopiche si rivelano uno strumento prezioso. Queste aste, dotate di telecamere o sensori, consentono di effettuare ispezioni in spazi nascosti senza la necessità di smontare strutture o mobili, facilitando il lavoro di bonifica in aree particolarmente complesse.

3.2 Ispezione elettromagnetica

Un’altra tecnica avanzata utilizzata dai tecnici TSCM è l’ispezione elettromagnetica. Questa tecnica consiste nell’analizzare i campi elettromagnetici emessi da dispositivi elettronici nascosti. Qualsiasi dispositivo di spionaggio attivo emette una certa quantità di radiazioni elettromagnetiche, che possono essere rilevate e analizzate per individuare la posizione esatta del dispositivo.

3.3 Protezione delle comunicazioni sensibili con schermatura RF

In ambienti altamente sensibili, una tecnica utilizzata per prevenire sorveglianza o intercettazione è l’uso di schermature RF. Queste schermature impediscono la trasmissione di segnali wireless in entrata o in uscita da una stanza o un edificio, bloccando potenziali tentativi di intercettazione tramite dispositivi radio.

Le tecniche del TSCM rappresentano un insieme complesso e altamente specializzato di procedure volte a proteggere la privacy e la sicurezza delle informazioni. Sia attraverso bonifiche ambientali che telefoniche e informatiche, l’obiettivo è quello di rilevare e neutralizzare eventuali dispositivi di spionaggio, garantendo che le comunicazioni e i dati sensibili rimangano protetti. Gli strumenti professionali come rilevatori RF, termocamere e analizzatori di spettro, uniti alle tecniche avanzate come la schermatura RF e l’uso di rilevatori di giunzioni non lineari, offrono una difesa efficace contro le minacce di sorveglianza moderne.

Strumenti professionali per il TSCM

La lotta contro la sorveglianza non autorizzata richiede l’uso di strumenti tecnologicamente avanzati in grado di rilevare e neutralizzare i dispositivi di spionaggio più sofisticati. Gli esperti di Technical Surveillance Countermeasures (TSCM) devono avvalersi di attrezzature precise e specializzate per analizzare ambienti, linee telefoniche e dispositivi elettronici. Di seguito, esploreremo in dettaglio alcuni degli strumenti professionali più utilizzati per le contromisure tecniche di sorveglianza, evidenziando come ognuno di essi contribuisce a proteggere la privacy e la sicurezza delle informazioni.

1. Rilevatori RF e digitali

I rilevatori RF (radiofrequenza) sono dispositivi essenziali per individuare segnali trasmessi da apparecchiature di sorveglianza attive come microspie, telecamere wireless, e microfoni nascosti. Questi rilevatori sono capaci di scansionare ampie gamme di frequenze radio, individuando dispositivi che operano con trasmissioni wireless nascoste. Alcuni rilevatori RF sono dotati di funzioni digitali avanzate per distinguere tra segnali di comunicazione legittimi, come il Wi-Fi o i segnali Bluetooth, e segnali sospetti provenienti da dispositivi di spionaggio.

Questi strumenti risultano particolarmente utili in contesti aziendali, dove la sorveglianza può includere trasmissioni di dati wireless non autorizzate, ma anche in abitazioni private e veicoli, dove possono essere nascoste microspie a bassa frequenza.

Funzionalità avanzate:

- Ampia gamma di frequenze: Scansionano frequenze da basse a alte, permettendo di individuare una vasta gamma di dispositivi.

- Filtraggio dei segnali: Alcuni rilevatori digitali sono capaci di filtrare segnali legittimi, migliorando l’efficacia della ricerca di dispositivi sospetti.

- Portabilità: Molti rilevatori RF sono compatti e portatili, consentendo agli operatori di eseguire controlli rapidi in diverse aree.

2. Rilevatori di telecamere nascoste

Le telecamere spia possono essere facilmente occultate in oggetti di uso quotidiano come rilevatori di fumo, orologi, cornici fotografiche o prese elettriche. Per identificare queste telecamere, si utilizzano rilevatori specializzati che sfruttano la tecnologia a infrarossi per individuare riflessi luminosi dalle lenti delle telecamere, anche se di dimensioni ridotte. Alcuni rilevatori di telecamere sono dotati di schermi LCD che mostrano le immagini rilevate, rendendo possibile l’identificazione visiva immediata.

Caratteristiche distintive:

- Rilevamento di infrarossi: Individua i riflessi emessi dalle lenti delle telecamere nascoste, anche in condizioni di scarsa luminosità.

- Portata variabile: A seconda del modello, alcuni rilevatori possono coprire aree più estese, permettendo la bonifica di grandi spazi come sale riunioni.

- Telecamere multiple: Sono in grado di individuare più telecamere nascoste simultaneamente, anche in spazi complessi.

3. Rilevatori di giunzioni non lineari (NLJD)

I rilevatori di giunzioni non lineari sono strumenti molto avanzati utilizzati per individuare la presenza di componenti elettronici, come microspie o dispositivi di sorveglianza, anche se spenti o non operativi. Questi rilevatori sfruttano una tecnologia a microonde che interagisce con le giunzioni non lineari presenti in qualsiasi circuito elettronico. Questo tipo di rilevamento è particolarmente utile quando si sospetta la presenza di dispositivi di sorveglianza nascosti, magari disattivati o in stand-by, che non emettono segnali attivi.

Punti di forza:

- Rilevamento di dispositivi inattivi: Efficace anche contro apparecchi spenti o con batterie scariche.

- Identificazione di minacce sofisticate: Può rilevare circuiti nascosti in muri, pavimenti o mobili.

- Alta sensibilità: Alcuni modelli avanzati possono identificare componenti elettronici molto piccoli, come microchip nascosti.

4. Analizzatori di spettro

Gli analizzatori di spettro sono strumenti essenziali per monitorare le trasmissioni radio presenti in un’area specifica. Questi dispositivi consentono di visualizzare l’intero spettro di frequenze utilizzato, permettendo di individuare eventuali segnali sospetti o trasmissioni non autorizzate. L’analizzatore di spettro è particolarmente utile in contesti aziendali o governativi, dove potrebbero essere in atto tentativi di intercettazione tramite comunicazioni wireless.

Caratteristiche principali:

- Monitoraggio in tempo reale: Visualizza e analizza tutte le frequenze attive in un determinato ambiente, permettendo di rilevare immediatamente trasmissioni non autorizzate.

- Filtraggio intelligente: Alcuni modelli avanzati possono identificare automaticamente segnali anomali, riducendo il rischio di falsi positivi.

- Storico delle frequenze: La capacità di registrare le trasmissioni nel tempo consente di rilevare anomalie che potrebbero altrimenti passare inosservate.

5. Termocamere

Le termocamere sono dispositivi che rilevano variazioni di temperatura, rendendole visibili sotto forma di immagini termiche. Questi strumenti sono spesso utilizzati per individuare dispositivi elettronici nascosti, come microspie o telecamere, che emettono calore anche quando operano a bassi consumi. Le termocamere possono essere particolarmente utili quando si tratta di rilevare apparecchiature occultate in muri, pavimenti o soffitti.

Vantaggi delle termocamere:

- Rilevamento a distanza: Permettono di individuare dispositivi nascosti senza dover smontare pareti o mobili.

- Visualizzazione chiara: Le immagini termiche mostrano chiaramente eventuali dispositivi che generano calore in ambienti nascosti o difficilmente accessibili.

- Applicazioni versatili: Possono essere utilizzate in una vasta gamma di contesti, dall’ispezione di grandi edifici aziendali alla bonifica di veicoli.

6. Aste telescopiche per ispezioni

Le aste telescopiche sono strumenti fondamentali per l’ispezione di aree difficilmente accessibili, come soffitti, condotti di ventilazione o cavità nascoste. Spesso dotate di telecamere o sensori, queste aste permettono agli operatori di ispezionare visivamente aree nascoste senza la necessità di smontare strutture o spostare oggetti pesanti.

Utilizzo pratico:

- Ispezioni visive dettagliate: Le telecamere montate sulle aste telescopiche consentono di esplorare visivamente spazi ristretti o altrimenti inaccessibili.

- Flessibilità di utilizzo: Le aste possono estendersi a lunghezze significative, permettendo ispezioni anche in spazi ampi e profondi.

- Dispositivi multipli: Alcuni modelli includono non solo telecamere, ma anche sensori per il rilevamento di segnali RF o elettronici.

L’importanza di strumenti avanzati nel TSCM

L’efficacia di un’operazione di bonifica dipende dalla capacità del tecnico di individuare una vasta gamma di minacce, dai semplici dispositivi di sorveglianza fisici alle complesse tecnologie di intercettazione. L’uso combinato di strumenti professionali come rilevatori RF, analizzatori di spettro, rilevatori di giunzioni non lineari e termocamere consente agli esperti di TSCM di coprire ogni possibile vulnerabilità.

In contesti aziendali e governativi, dove la protezione di informazioni sensibili è fondamentale, l’adozione di questi strumenti permette di garantire un ambiente sicuro, libero da minacce di sorveglianza non autorizzata. Allo stesso modo, privati e piccoli imprenditori possono trarre vantaggio da queste tecnologie per proteggere la loro privacy e tutelare le proprie informazioni.

Con l’aumento delle minacce tecnologiche, la scelta degli strumenti giusti per il TSCM è un passo essenziale per garantire la sicurezza in un mondo sempre più digitalizzato e connesso.

Come diventare un tecnico TSCM

Diventare un tecnico TSCM (Technical Surveillance Countermeasures) è una carriera affascinante e in continua espansione, data la crescente minaccia di spionaggio e sorveglianza non autorizzata in ambito personale, aziendale e governativo. Sebbene la professione non sia ancora regolamentata da percorsi formativi ufficiali riconosciuti, esistono numerose opportunità di formazione professionale che consentono di acquisire le competenze necessarie per lavorare nel settore. Approfondiamo i passaggi fondamentali per diventare un tecnico TSCM qualificato, le competenze richieste e le opportunità di formazione offerte da aziende come bonifica-ambientale.it.

1. Competenze tecniche di base

Il primo passo per chiunque desideri intraprendere una carriera nel settore del TSCM è acquisire una solida base di competenze tecniche. Queste includono conoscenze in vari campi dell’elettronica, della radiofrequenza (RF), della sicurezza informatica e delle telecomunicazioni. È fondamentale comprendere i principi di funzionamento dei dispositivi di sorveglianza, come microspie, telecamere nascoste, dispositivi di intercettazione audio, nonché i segnali che essi trasmettono.

Una conoscenza pregressa o una formazione formale in settori come l’elettronica, la sicurezza delle reti o la gestione delle telecomunicazioni può costituire un vantaggio competitivo. Tuttavia, anche coloro che non hanno un background tecnico possono iniziare da corsi introduttivi e gradualmente sviluppare le competenze richieste.

2. Formazione specifica nel TSCM

Una volta acquisite le basi tecniche, il passo successivo è seguire una formazione specifica nel campo del TSCM. Aziende come bonifica-ambientale.it offrono corsi di formazione professionale completi, progettati per fornire agli studenti sia una solida base teorica che l’esperienza pratica necessaria per operare come tecnici TSCM.

Durante questi corsi, gli studenti imparano a:

- Identificare le varie tipologie di dispositivi di sorveglianza e spionaggio.

- Utilizzare strumenti professionali come rilevatori RF, analizzatori di spettro, rilevatori di giunzioni non lineari, termocamere e rilevatori di telecamere nascoste.

- Effettuare bonifiche ambientali e telefoniche su diversi tipi di ambienti, inclusi uffici, abitazioni, veicoli e dispositivi informatici.

- Analizzare il traffico dati e le comunicazioni per rilevare spyware o software spia su dispositivi mobili e computer.

I corsi di formazione TSCM si svolgono attraverso una combinazione di lezioni teoriche e pratiche. Gli studenti vengono introdotti ai vari strumenti di rilevamento delle minacce e, grazie a esercitazioni simulate, imparano a mettere in pratica le tecniche di bonifica in scenari realistici.

3. Sviluppo delle capacità investigative

Oltre alle competenze tecniche, un tecnico TSCM deve sviluppare forti capacità investigative. È importante essere in grado di analizzare un ambiente o una situazione, comprendere le potenziali minacce e saper pianificare ed eseguire un’indagine approfondita. Queste capacità sono cruciali soprattutto in contesti complessi, come grandi aziende o ambienti governativi, dove le minacce possono essere ben nascoste o difficili da individuare.

Durante i corsi di formazione, i futuri tecnici TSCM apprendono anche come gestire la riservatezza delle informazioni, un aspetto cruciale per garantire la sicurezza dei propri clienti. La discrezione è fondamentale, poiché spesso ci si trova a gestire informazioni sensibili o dati aziendali riservati.

4. Certificazioni e aggiornamento continuo

Anche se, al momento, non esistono certificazioni ufficialmente riconosciute a livello internazionale per i tecnici TSCM, è consigliabile ottenere attestati di partecipazione ai corsi di formazione avanzati, come quelli offerti da bonifica-ambientale.it. Questi attestati rappresentano un riconoscimento della preparazione e delle competenze acquisite e possono essere utilizzati per dimostrare la propria professionalità ai potenziali clienti o datori di lavoro.

Il TSCM è un settore in continua evoluzione, soprattutto a causa dei rapidi sviluppi tecnologici nel campo della sorveglianza e della sicurezza. Pertanto, è fondamentale mantenersi aggiornati sulle nuove tecnologie di spionaggio e sui più recenti strumenti di rilevamento delle minacce. Molte aziende offrono corsi di aggiornamento continuo, che consentono ai tecnici di essere sempre al passo con le novità del settore e migliorare le proprie competenze.

5. Opportunità di lavoro

Dopo aver completato la formazione, le opportunità di lavoro per un tecnico TSCM sono molteplici. I principali sbocchi professionali includono:

- Aziende di sicurezza privata: Molte aziende di sicurezza offrono servizi di bonifica ambientale e telefonica e necessitano di tecnici specializzati in TSCM.

- Settore aziendale: Le grandi aziende, soprattutto quelle che gestiscono informazioni sensibili o dati riservati, spesso assumono tecnici TSCM per proteggere le loro infrastrutture e garantire la sicurezza delle comunicazioni.

- Forze dell’ordine e enti governativi: Le agenzie governative e le forze dell’ordine possono avvalersi di tecnici TSCM per contrastare le minacce di spionaggio e garantire la sicurezza nazionale.

- Investigatori privati: Molti investigatori privati collaborano con tecnici TSCM per indagini su casi di spionaggio aziendale o sorveglianza illecita.

6. Corsi di formazione offerti da bonifica-ambientale.it

Bonifica-ambientale.it è una delle principali realtà italiane nel settore delle contromisure di sorveglianza tecnica. I corsi di formazione offerti dall’azienda sono progettati per preparare i partecipanti a operare in modo efficace in qualsiasi contesto. Il programma didattico prevede un approfondimento delle principali tecniche di bonifica ambientale e telefonica, con un focus sull’utilizzo delle più moderne attrezzature per il rilevamento delle minacce.

I partecipanti avranno l’opportunità di cimentarsi in esercitazioni pratiche che simulano scenari reali di sorveglianza, mettendo in pratica le tecniche apprese durante il corso. Le lezioni, tenute da esperti del settore, sono pensate per fornire un’esperienza di apprendimento completa, ideale sia per chi è nuovo nel settore sia per chi desidera approfondire le proprie competenze.

Diventare un tecnico TSCM richiede impegno, passione per la tecnologia e un costante aggiornamento sulle nuove minacce di sorveglianza. Sebbene non esista un percorso ufficialmente riconosciuto, seguire corsi di formazione specifici offerti da realtà come bonifica-ambientale.it può fare la differenza per intraprendere una carriera di successo in questo campo. I tecnici TSCM svolgono un ruolo cruciale nel proteggere la privacy e la sicurezza delle persone e delle aziende, diventando un pilastro fondamentale della sicurezza moderna.

Conclusione

Il TSCM è una disciplina in rapida crescita, essenziale per proteggere la privacy e la sicurezza delle informazioni in un’epoca di sorveglianza sempre più sofisticata. Le tecniche di bonifica ambientale e telefonica, supportate da strumenti avanzati come rilevatori RF, analizzatori di spettro e termocamere, sono fondamentali per individuare e neutralizzare dispositivi di sorveglianza non autorizzati.

Per chi desidera specializzarsi nel settore, i corsi offerti da bonifica-ambientale.it rappresentano un’opportunità unica per acquisire competenze pratiche e teoriche, preparando i partecipanti a diventare tecnici TSCM qualificati e a contribuire alla sicurezza di persone e aziende.