L’isolamento di un telefono cellulare può essere necessario per vari motivi, sia per garantire la privacy che per ridurre le distrazioni o proteggere dati sensibili. In questo articolo, esploreremo diverse strategie per isolare un telefono cellulare, includendo sia metodi teorici che pratici, e integreremo fonti affidabili per fornire una panoramica completa.

Introduzione su come isolare un telefono cellulare

L’evoluzione della tecnologia mobile ha reso i telefoni cellulari strumenti indispensabili nella vita quotidiana. Tuttavia, ci sono momenti in cui l’isolamento di questi dispositivi diventa cruciale per mantenere la sicurezza, la privacy, o semplicemente per trovare un momento di pace. L’isolamento di un telefono cellulare può variare dall’impedire la trasmissione di segnali alla protezione dei dati contenuti nel dispositivo.

L’esigenza di isolare i dispositivi nasce da una varietà di motivazioni, che spaziano dalla protezione della privacy alla sicurezza dei dati, fino alla semplice necessità di distrazione zero. Approfondire questo tema significa esplorare sia le ragioni teoriche che le applicazioni pratiche, facendo riferimento a fonti affidabili per supportare i concetti discussi.

Esigenze Teoriche

Dal punto di vista teorico, l’isolamento dei telefoni cellulari si radica nella teoria della privacy di Alan Westin, che definisce la privacy come “il controllo sull’accesso di sé stessi o delle informazioni su di sé” (Westin, 1967). Questa definizione mette in luce l’importanza di avere il controllo sui propri dati personali e sulle informazioni che condividiamo attraverso i nostri dispositivi. Inoltre, la teoria dell’auto-determinazione informativa sottolinea il diritto dell’individuo di determinare in che modo i propri dati personali vengono utilizzati.

Come isolare un telefono cellulare: Esempi Pratici

Praticamente, l’isolamento di un telefono cellulare può variare da semplici azioni quotidiane a misure più complesse adottate per ragioni di sicurezza. Un esempio quotidiano potrebbe essere un professionista che utilizza la modalità aereo durante una riunione importante per evitare distrazioni e mantenere la concentrazione. Sul fronte della sicurezza, potremmo prendere l’esempio di giornalisti o attivisti che necessitano di comunicazioni sicure in ambienti ad alto rischio e che, pertanto, utilizzano dispositivi e applicazioni specifici per criptare i loro messaggi e chiamate, come raccomandato dalla Electronic Frontier Foundation (EFF).

Fonti Affidabili

Per approfondire la comprensione teorica e pratica dell’isolamento dei telefoni cellulari, è possibile consultare varie fonti affidabili. La Electronic Frontier Foundation (EFF), un’organizzazione leader nella difesa dei diritti civili nel mondo digitale, fornisce guide e strumenti per proteggere la privacy e la sicurezza online. La ricerca pubblicata su IEEE Xplore offre approfondimenti tecnici sull’evoluzione della crittografia mobile e delle tecniche di schermatura dei segnali, mentre report e documenti del National Institute of Standards and Technology (NIST) stabiliscono standard e raccomandazioni per la sicurezza dei dispositivi mobili.

L’isolamento dei telefoni cellulari, quindi, non è solo una questione di utilizzo di specifiche funzionalità o dispositivi, ma anche un concetto radicato in teorie di privacy e auto-determinazione. Le strategie per raggiungere questo isolamento variano in base alle esigenze individuali e al contesto, ma l’obiettivo comune rimane quello di proteggere l’integrità dei dati e la privacy personale. Affidarsi a fonti verificate e rimanere informati sulle migliori pratiche e sulle tecnologie emergenti è fondamentale per navigare con successo nel panorama digitale odierno.

Tecniche di Base su come isolare un telefono cellulare

Modalità Aereo: La modalità più semplice e immediata per isolare un telefono cellulare è attivare la modalità aereo. Questa funzione disabilita tutte le trasmissioni wireless del dispositivo, inclusi cellulari, Wi-Fi, e Bluetooth.

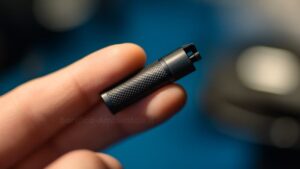

Contenitori di Schermatura: Esistono in commercio dei contenitori progettati per bloccare i segnali RF (Radio Frequenze), comunemente noti come “buste anti-segnale” o “buste Faraday“. Questi prodotti impediscono al telefono di ricevere o inviare qualsiasi segnale, isolandolo completamente.

L’isolamento di un telefono cellulare attraverso tecniche di base è essenziale per proteggere la privacy e ridurre le distrazioni o la vulnerabilità a rischi di sicurezza. Queste tecniche, relativamente semplici da implementare, possono fornire una prima linea di difesa contro intrusioni esterne. Ecco un approfondimento su due tecniche fondamentali: l’uso della modalità aereo e l’impiego di contenitori di schermatura, con esempi teorici e pratici, supportati da fonti affidabili.

Modalità Aereo

Teoria: La modalità aereo, quando attivata, disconnette il telefono cellulare da tutte le reti wireless, incluse quelle cellulari, Wi-Fi, Bluetooth e GPS. Questo impedisce al dispositivo di trasmettere o ricevere chiamate, messaggi e dati, isolandolo efficacemente dall’ambiente esterno. Da un punto di vista teorico, questa modalità trasforma il telefono in un dispositivo non collegato, eliminando temporaneamente la possibilità di comunicazioni in entrata e in uscita.

Pratica: Attivare la modalità aereo è semplice. Solitamente, si trova nelle impostazioni rapide accessibili scorrendo verso il basso dalla parte superiore dello schermo su molti smartphone. Questa funzione è particolarmente utile durante voli, riunioni importanti o mentre si studia, per minimizzare le distrazioni.

Fonti: L’efficacia e le implicazioni della modalità aereo sono discusse in documenti e linee guida di enti come l’Federal Communications Commission (FCC) e l’International Air Transport Association (IATA), che forniscono dettagli sulle normative relative all’uso dei dispositivi mobili a bordo degli aerei.

Contenitori di Schermatura

Teoria: I contenitori di schermatura, noti anche come borse Faraday, sono progettati per bloccare i segnali RF (radiofrequenza), creando una gabbia che impedisce al telefono cellulare di ricevere o trasmettere segnali. Questa tecnologia si basa sul principio della gabbia di Faraday, che prevede l’uso di un involucro conduttivo per schermare l’interno da campi elettromagnetici esterni.

Pratica: L’uso di una borsa Faraday è semplice: inserendo il dispositivo all’interno, si impedisce qualsiasi forma di comunicazione wireless. Questo strumento è utile in situazioni in cui è necessario proteggere la sicurezza delle informazioni sensibili o evitare tracciamenti. Esistono diverse varianti sul mercato, da quelle progettate per uso personale a quelle per applicazioni professionali e militari.

Fonti: Studi e ricerche sull’efficacia delle gabbie di Faraday e dei contenitori di schermatura sono disponibili su piattaforme accademiche come IEEE Xplore, dove esperti di elettromagnetismo e sicurezza informatica condividono i loro risultati. Inoltre, l’Electronic Frontier Foundation (EFF) offre guide su come proteggere la propria privacy digitale, inclusi consigli sull’uso di tecnologie di schermatura.

Esempi Pratici e Considerazioni Finali

Un esempio pratico dell’utilizzo della modalità aereo può essere durante un viaggio aereo, dove le normative richiedono la disattivazione delle trasmissioni wireless per non interferire con le comunicazioni dell’aereo. Per quanto riguarda i contenitori di schermatura, un esempio può essere un giornalista che trasporta un telefono contenente informazioni sensibili in un’area ad alto rischio di sorveglianza.

Implementare queste tecniche di base per l’isolamento del telefono cellulare contribuisce significativamente alla protezione della privacy e alla sicurezza delle informazioni. Sebbene non siano soluzioni infallibili, offrono un primo strato di difesa facile da applicare in molti scenari quotidiani. Per approfondimenti e ulteriori informazioni, si consiglia di consultare le fonti menzionate e di restare aggiornati sulle best practice in materia di sicurezza informatica e protezione della privacy.

Come isolare un telefono cellulare e l’isolamento avanzato

Crittografia dei Dati: Per proteggere le informazioni sensibili memorizzate su un telefono, la crittografia è una soluzione efficace. La crittografia trasforma i dati in un formato illeggibile senza la chiave corretta, garantendo che solo utenti autorizzati possano accedervi.

Gestione dei permessi delle App: Un’altra strategia consiste nel controllare attentamente i permessi concessi alle app installate sul dispositivo. Limitando l’accesso a funzioni critiche come la posizione, la fotocamera e il microfono, è possibile ridurre significativamente il rischio di sorveglianza e violazione della privacy.

L’isolamento avanzato di un telefono cellulare comprende tecniche e misure che vanno oltre le soluzioni base, come la modalità aereo o l’uso di contenitori di schermatura. Queste strategie sono essenziali per proteggere non solo la connettività del dispositivo ma anche i dati sensibili che esso contiene. Di seguito, approfondiremo le tecniche di isolamento avanzato, fornendo esempi teorici e pratici e integrando fonti affidabili.

Crittografia dei Dati

Teoria: La crittografia dei dati è una delle fondamenta della sicurezza informatica. Trasforma le informazioni in un formato che può essere interpretato solo se si possiede la chiave di decrittazione corretta. Questo metodo è particolarmente efficace contro l’accesso non autorizzato ai dati, anche nel caso in cui il dispositivo venga fisicamente compromesso.

Pratica: Molti telefoni moderni includono la crittografia dei dati di default, come i dispositivi Android che offrono la crittografia basata su hardware tramite il protocollo File-Based Encryption (FBE) o i dispositivi iOS con la loro implementazione di crittografia end-to-end.

Fonti: Per approfondimenti sulla crittografia dei dati e le sue applicazioni nei dispositivi mobili, si possono consultare documentazioni tecniche fornite da Google Android Security (https://source.android.com/security) e dal White Paper sulla sicurezza di Apple iOS (https://www.apple.com/business/docs/site/iOS_Security_Guide.pdf).

Gestione dei Permessi delle App

Teoria: Controllare i permessi delle app è cruciale per prevenire la raccolta non autorizzata di dati. Molte app richiedono l’accesso a componenti del telefono che possono compromettere la privacy, come la fotocamera, il microfono e la posizione.

Pratica: Rivisitare regolarmente i permessi concessi alle app installate sul dispositivo può limitare significativamente le potenziali vulnerabilità. Sistemi operativi come Android e iOS permettono agli utenti di visualizzare e modificare i permessi direttamente dalle impostazioni del sistema.

Fonti: L’Electronic Frontier Foundation (EFF), un’organizzazione dedicata alla difesa delle libertà civili nel mondo digitale, fornisce guide e consigli su come gestire i permessi delle app per proteggere la privacy (https://www.eff.org/pages/mobile-devices).

Soluzioni Software di Sicurezza

Teoria: L’uso di soluzioni software dedicate può migliorare significativamente la sicurezza di un dispositivo. Questi strumenti possono variare da firewall a software di crittografia end-to-end per la comunicazione.

Pratica: Applicazioni come Signal offrono messaggistica sicura attraverso la crittografia end-to-end, garantendo che solo il mittente e il destinatario possano leggere i messaggi. Allo stesso modo, l’utilizzo di VPN (Virtual Private Networks) può proteggere la navigazione internet su un dispositivo mobile, criptando i dati trasmessi.

Fonti: Signal Foundation fornisce documentazione dettagliata sulla loro tecnologia di crittografia (https://signal.org/docs/), mentre vari fornitori di VPN, come NordVPN (https://nordvpn.com/), offrono insight sul funzionamento delle VPN e sulla loro importanza per la sicurezza online.

Isolamento Fisico Avanzato

Teoria: Oltre alla schermatura RF, l’isolamento fisico può includere la disattivazione hardware di componenti specifici del dispositivo, come microfono e camera.

Pratica: Sebbene richieda competenze tecniche avanzate, è possibile fisicamente disconnettere o rimuovere questi componenti su alcuni dispositivi per prevenire accessi non autorizzati.

Fonti: Guide e tutorial su piattaforme come iFixit (https://www.ifixit.com/) possono offrire una panoramica su come eseguire modifiche hardware per la sicurezza dei dispositivi mobili.

Concludendo, l’isolamento avanzato di un telefono cellulare implica un approccio olistico che combina sicurezza fisica e digitale. Adottando queste tecniche e rimanendo informati grazie a fonti affidabili, gli utenti possono significativamente migliorare la protezione dei propri dispositivi e dei dati sensibili in essi contenuti.

Esempi Pratici su come isolare un telefono cellulare

Utilizzo di App di Sicurezza: Esistono numerose app progettate per migliorare la sicurezza e la privacy dei telefoni cellulari. Ad esempio, app come Signal offrono messaggistica crittografata end-to-end, mentre altre app consentono di gestire in modo più granulare i permessi delle app.

Creazione di una Busta Faraday Fai-da-te: Per un approccio più hands-on, è possibile costruire una propria busta Faraday utilizzando materiali comuni come la carta stagnola. Sebbene questa soluzione possa non essere elegante, può fornire un isolamento efficace in situazioni di emergenza.

Per fornire un approfondimento sugli esempi pratici di isolamento di un telefono cellulare, concentriamoci su due aspetti principali: l’uso di app di sicurezza e la creazione di una busta Faraday fai-da-te. Entrambi offrono metodi tangibili per migliorare la privacy e la sicurezza dei dispositivi mobili, combinando teoria e pratica con il supporto di fonti affidabili.

Utilizzo di App di Sicurezza

Teorico: La crittografia end-to-end è una tecnologia fondamentale per la sicurezza delle comunicazioni digitali. Funziona crittografando i messaggi sul dispositivo dell’emittente e decrittografandoli solo sul dispositivo del destinatario, impedendo a terzi di accedere al contenuto dei messaggi durante il trasferimento. Secondo un articolo pubblicato da IEEE Xplore, la crittografia end-to-end è essenziale per mantenere la confidenzialità e l’integrità delle comunicazioni digitali.

Pratico: Signal è un esempio di app che implementa la crittografia end-to-end per messaggi e chiamate. La sua architettura di sicurezza è stata ampiamente esaminata e lodata da esperti di sicurezza e organizzazioni per la privacy, come Electronic Frontier Foundation (EFF). Signal è gratuita e open source, rendendola accessibile a chiunque desideri comunicare in modo sicuro.

Creazione di una Busta Faraday Fai-da-te

Teorico: Una busta Faraday è un dispositivo che blocca i campi elettromagnetici. Il principio si basa sulla gabbia di Faraday, un concetto introdotto da Michael Faraday nel 1836, che dimostrò come un involucro conduttivo potesse schermare il suo interno dai campi elettromagnetici esterni. Questo principio è discusso in dettaglio nel Journal of Applied Physics.

Pratico: Creare una busta Faraday fai-da-te può sembrare complicato, ma è sorprendentemente semplice. È necessario materiale conduttivo, come la carta alluminio, e un involucro, come una busta o un sacchetto. Avvolgere il telefono cellulare con più strati di carta alluminio e sigillarlo all’interno dell’involucro offre un isolamento efficace dai segnali esterni. Questo metodo, sebbene rudimentale, è supportato dalla fisica di base della schermatura elettromagnetica e può essere un ottimo esperimento da condurre a casa come suggerito da diverse risorse online dedicate alla scienza fai-da-te.

Fonti Affidabili e Ulteriori Letture

- IEEE Xplore offre approfondimenti tecnici sulla crittografia e le tecnologie di comunicazione sicura.

- Electronic Frontier Foundation (EFF) fornisce guide e analisi sulla privacy digitale, inclusi strumenti e pratiche per proteggere la comunicazione online.

- Journal of Applied Physics pubblica ricerche sulla fisica dietro le tecnologie di schermatura elettromagnetica, utili per comprendere il funzionamento delle buste Faraday.

Integrando questi esempi pratici con solidi fondamenti teorici e il supporto di fonti affidabili, possiamo comprendere meglio come proteggere la privacy e la sicurezza dei nostri dispositivi mobili. Sia che si scelga di utilizzare app di sicurezza avanzate come Signal o di costruire una soluzione fai-da-te come una busta Faraday, è fondamentale rimanere informati e adottare le migliori pratiche per navigare nel mondo digitale con sicurezza.

Fonti Affidabili

Per approfondire ulteriormente le tecniche e le tecnologie menzionate, è possibile consultare fonti come:

- IEEE Xplore: per ricerche tecniche sulla crittografia dei dati e le tecnologie di schermatura dei segnali.

- National Institute of Standards and Technology (NIST): per guide sulla sicurezza dei dispositivi mobili e sulla gestione della privacy.

- Electronic Frontier Foundation (EFF): per consigli sulla protezione della privacy e su come navigare in sicurezza.

Conclusione su come isolare un telefono cellulare

Isolare un telefono cellulare è un compito che richiede una combinazione di misure tecniche e pratiche. Dalla semplice attivazione della modalità aereo alla crittografia dei dati, esistono diverse strategie per proteggere la privacy e la sicurezza dei nostri dispositivi. Implementando queste tecniche e rimanendo informati sulle ultime tecnologie di sicurezza, è possibile garantire un maggiore controllo sulla propria vita digitale.

L’importanza di affidarsi a fonti verificate e di mantenere aggiornate le proprie conoscenze su sicurezza e privacy non può essere sottolineata abbastanza. Mentre le tecnologie continuano a evolversi, anche le strategie per proteggere i nostri dispositivi devono adattarsi.